Korisni uslužni programi za administratore sustava. Upravljanje mrežom. Pravila za administratora sustava

Administrator sustava neprestano se bori za slobodan prostor na disku. Ovo se odnosi i na korisničke sustave i na poslužitelje. Ponekad možete brzo utvrditi koje datoteke zauzimaju disk, ali kada se žuri (viša sila) ili kada problem nije očit, besplatni program će priskočiti u pomoć - WinDirStat.

Uz njegovu pomoć možete brzo odrediti veličinu direktorija, datoteka, njihovu strukturu i položaj na disku. Postoji nekoliko načina prikaza, među njima poznati Explorer, kao i grafički prikaz zauzetog prostora na disku.

Analiza mrežnih paketa i rješavanje problema s mrežnom infrastrukturom prilično je dugotrajan zadatak koji zahtijeva pripremu. Wireshark je besplatan alat koji svojim brojnim značajkama olakšava učenje i analiziranje prometa. Jedan pogled na ovaj softver pobudit će zanimanje i želju za instaliranjem ovog uslužnog programa za daljnji pregled. Na stranicama web stranice projekta svakako će se pojaviti materijali posvećeni programu Wireshark- čuvajte za ažuriranja.

Tko ne zna PuTTY? Možda je ovo jedan od rijetkih programa koji koriste svi IT stručnjaci. Za one koji još nisu upoznati - evo višestrukog opisa. PuTTY je emulator terminala. Ako trebate serijsku vezu (COM), Telnet, SSH, TCP, Rlogin je program za vas.

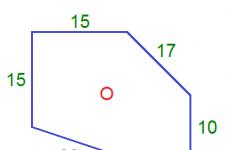

AMANDA Network Backup je sustav za sigurnosno kopiranje podataka koji koristi osnovni (centralni) poslužitelj i klijente za različite operativne sustave: Windows, Linux, Solaris, Mac OS X. Istovremeno je dostupno snimanje na diskove, trake i cloud storage. Princip rada je dobro ilustriran na slici ispod:

nmap je besplatni uslužni program dizajniran za različita prilagođena skeniranja IP mreža s bilo kojim brojem objekata, određivanje statusa objekata u skeniranoj mreži (portovi i njihove odgovarajuće usluge). Program je izvorno implementiran za UNIX sustave, ali sada su dostupne verzije za mnoge operativne sustave.

PowerGUI - omogućuje vam da pojednostavite sastavljanje vlastitih PowerShell skripti tako da jednostavno odaberete potrebne cmdlete koji odgovaraju vašem zadatku i povučete ih na prava mjesta. Idealno za one koji su novi u PowerShell-u, ali imaju osnovno razumijevanje koncepata. PowerGUI je uređivač jednostavan za korištenje koji će vjerojatno poboljšati vaše razumijevanje sastavljanja složenijih i naprednijih skripti, posebno ako najbolje upijate informacije vizualno.

.

VirtualBox - lagana i pristupačna virtualizacija za različite operativne sustave (Windows, Linux, Max OS, itd.) Pročitajte više o ovom softveru.

ClamWin je besplatni antivirusni program za Windows operativni sustav (sva izdanja). Mogućnosti uključuju:

- Scheduled Scan Scheduler.

- Automatsko ažuriranje antivirusne baze podataka.

- Antivirusni skener.

- Integracija u kontekstni izbornik Explorera u sustavu Windows.

- Dodatak za Microsoft Outlook.

- Mogućnost rada s flash pogona ili CD-a bez potrebe za instalacijom.

Naravno, postoji mnogo antivirusnih programa, ali ovaj je proizvod uključen u današnji članak zbog otvorenog koda i dostupnosti.

Ovaj dodatak vam omogućuje praktično upravljanje virtualnim strojevima u oblaku Microsoft Azure.

Izvrstan brz mrežni skener za više platformi.

To je sve. Ostavite u komentarima programe i usluge koje koristite u svom radu. Sretno!

Ugrađeni OS i alati za administraciju softvera često nisu uvijek prikladni ili funkcionalni, tako da arsenal administratora sustava na kraju dobiva korisne uslužne programe koji pojednostavljuju neke zadatke. Međutim, mnoga su rješenja dostupna potpuno besplatno i pokrivaju različite aspekte administracije sustava: od konfiguriranja određenih parametara, upravljanja revizijskim računima, rješavanja problema i sigurnosne kopije. Uz njihovu pomoć ne samo da možete osigurati besprijekoran rad svoje IT infrastrukture, već je i učiniti učinkovitijom i sigurnijom. Razmotrite 15 najkorisnijih rješenja koja utječu na različita područja uprave.

Napredni IP skener

Administrator sustava mora znati sve o sustavima koji rade na mreži i brzo im pristupiti, ali to se ne može učiniti pomoću Windows Network Neighborhood. Ovaj zadatak može riješiti program Advanced IP Scanner (radmin.ru/products/ipscanner), dizajniran za brzo višenitno skeniranje lokalne mreže. AIPS se daje potpuno besplatno, bez ikakvih rezervi. Program je vrlo jednostavan i lagan za korištenje. Nakon pokretanja, AIPS provjerava IP mrežna sučelja računala na kojem je instaliran i automatski propisuje raspon IP-a u postavkama skeniranja, ako IP ne treba mijenjati, ostaje samo pokrenuti operaciju skeniranja. Kao rezultat toga dobivamo popis svih aktivnih mrežnih uređaja. Za svaku će se prikupljati sve moguće informacije: MAC adresa, proizvođač mrežne kartice, naziv mreže, korisnik registriran u sustavu, dostupni shareovi i servisi (shared folderi, HTTP, HTTPS i FTP). Gotovo sve opcije skeniranja mogu se konfigurirati - promijeniti brzinu, isključiti skeniranje određene vrste mrežnih resursa (dijeljene mape, HTTP, HTTPS i FTP) i Radmin poslužitelja. Možete se spojiti na bilo koji resurs jednim klikom, samo ga trebate označiti na popisu. AIPS je također integriran s Radmin programom i tijekom procesa skeniranja pronalazi sve strojeve s pokrenutim Radmin Serverom. Rezultat skeniranja može se izvesti u datoteku (XML, HTML ili CSV) ili spremiti u favorite (podržava Drag & Drop), a zatim pristupiti željenom računalu prema potrebi bez ponovnog skeniranja mreže. Ako udaljeni uređaj podržava funkciju Wake-On-Lan, može se uključiti i isključiti odabirom odgovarajuće stavke izbornika.

AIPS je podržan na svakom računalu sa sustavom Windows, program ima status Microsoft Platform Ready, Windows 7 Compatible.

Praćenje neaktivnih korisnika NetWrix

NetWrix, tvrtka specijalizirana za razvoj rješenja za reviziju promjena IT infrastrukture, administratorima sustava nudi 10 besplatnih i vrlo korisnih alata (goo.gl/sfQGX) koji mogu značajno pojednostaviti administraciju Windows OS-a. Na primjer, NetWrix Inactive Users Tracker (goo.gl/jWEj9) omogućuje vam rješavanje jednog od najhitnijih sigurnosnih problema - prisutnost neaktivnih računa koje nitko ne koristi neko vrijeme (otpušteni zaposlenici, poslovno putovanje, promaknuće, privremeno itd. .) . IT odjel rijetko biva upozoren na promjene, ali takav račun lako može iskoristiti napadač ili se jednostavno “vratiti” otpušteni zaposlenik. Uslužni program povremeno provjerava sve račune u domenama i izvješćuje o onima kojima se nije pristupalo određeni broj dana. U besplatnoj verziji moguće je kao radnje odrediti samo upozorenje e-poštom (dovoljno je podesiti SMTP parametre), sve ostale radnje admin obavlja ručno, iako je u našem slučaju dovoljno i upozorenje. Dostupni su oni koji se plaćaju - automatsko postavljanje nasumične lozinke, deaktivacija računa i prelazak na drugu OU te OU filter za traženje računa. PowerShell cmdlet get-NCInactiveUsers nudi se zasebno, što vam omogućuje da dobijete popis neaktivnih korisnika (provjerom atributa “lastLogon”) i pojednostavite pisanje odgovarajućih skripti.

Besplatni softver WinAudit

WinAudit je besplatni uslužni program (također za komercijalnu upotrebu) tvrtke Parmavex Services (pxserver.com/WinAudit.htm) koji vam omogućuje izvođenje kompletne revizije sustava. Ne zahtijeva instalaciju, može se pokrenuti i na naredbenom retku. Program ima jednostavno i lokalizirano sučelje, može se pokrenuti na svim verzijama sustava Windows, uključujući 64-bitne. Sami podaci se prikupljaju oko jedne minute (može varirati ovisno o operativnom sustavu i konfiguraciji računala), rezultirajuće izvješće sastoji se od 30 kategorija (može se prilagoditi). Kao rezultat toga, administrator može dobiti podatke: o sustavu, instaliranom softveru i ažuriranjima koja označavaju verziju i dobavljača, povezane uređaje, popis otvorenih mrežnih priključaka (broj, usluga, program itd.) i otvorene mape, aktivne sesije, sigurnosne postavke, prava pristupa periferiji, računi i grupe, popis zadataka/usluga, programi za pokretanje, unosi u dnevnik i statistika sustava (radno vrijeme, korištenje memorije, korištenje diska) i još mnogo toga. Zapravo sve ono što se obično traži u procesu rada. Također možete postaviti traženje određenih datoteka prema nazivu. Na primjer, za pronalaženje glazbe i videa na tvrdim diskovima korisnika dovoljno je samo postaviti odgovarajuća proširenja (avi, mp3 itd.). Rezultat se može otvoriti kao web stranica, izvesti u datoteku mnogih popularnih formata (xml, csv, pdf, tekst), baza podataka (pomoću čarobnjaka, podržani su svi popularni MS SQL, MS Access, MySQL, Oracle i drugi) , poslati e-poštom i ispisati.

Računalo Accounting CheckCfg

Problem računovodstva uredske opreme i korištenog softvera akutan je u svakoj organizaciji, može se riješiti na različite načine, jednu od opcija nudi programer CheckCfg (checkcfg.narod.ru) Andrey Tatukov. Ovo rješenje povremeno prikuplja podatke o hardveru, OS-u i softveru, uključujući vrstu CPU-a, veličinu RAM-a, prostor na disku, status S.M.A.R.T.-a, podatke o modemskoj vezi i još mnogo toga. U isto vrijeme, CheckCfg se lako upravlja s nekoliko stotina računala. Rezultat je prikazan u prikladnom obliku stabla, lokalnim direktorijima je lako pristupiti. Svim računalima može se dodijeliti inventarni broj, po potrebi je lako generirati izvještaj u RTF formatu. CheckCfg se sastoji od nekoliko komponenti. Za izravno prikupljanje podataka o računalu “odgovoran” je CheckCfg koji se pokreće pri pokretanju OS-a i zapisuje rezultat u datoteku. Upravljanje i arhiviranje podataka vrši se pomoću računovodstvenog programa - Sklad, koji obrađuje datoteke koje kreira CheckCfg i pohranjuje u svoju bazu podataka, nakon čega je moguće generirati izvješća. Pomoću programa Sklad_w možete jednostavno pregledati trenutne konfiguracije računala i osnovne podatke o uredskoj opremi (prema IP adresama, CPU-u, memoriji, softveru). Za analizu promjena u konfiguraciji računala i obavještavanje administratora o tome koristi se drugi uslužni program - Doberman. Postavljanje se možda neće činiti sasvim prirodnim, budući da morate ručno izraditi potrebne konfiguracijske datoteke, ali opis na web mjestu i dostupni predlošci omogućuju vam da sve shvatite bez ikakvih problema.

CheckCfg se distribuira besplatno na principu "kakav jest", bez pristanka autora, zabranjeno je samo prodavati programe trećim stranama ili mijenjati kod programa.

Izdanje otvorenog koda MailArchiva

Poslovni procesi u svakoj modernoj tvrtki, bez obzira na veličinu, nezamislivi su bez e-pošte. Ovo je vrlo zgodan alat za razmjenu informacija, kako unutar poduzeća tako i s vanjskim dopisnicima. Neki poslužitelji e-pošte kao što je MS Exchange imaju funkcije arhiviranja pošte koje vam omogućuju pronalaženje starih poruka ako je potrebno, uključujući istraživanje incidenata radi otkrivanja curenja povjerljivih informacija. U drugim slučajevima morate sami osigurati potrebne funkcije. Mogućnost rješenja je razvoj MailArchiva (mailarchiva.com), koji pruža potrebnu funkcionalnost i kompatibilan je s većinom modernih poslužitelja pošte, uključujući Lotus Domino, MS Exchange, MDaemon, Postfix, Zimbra, Sendmail, Scalix, Google Apps i druge. Moguće je arhivirati putem SMTP, IMAP/POP3, WebDAV i putem Miltera (program ima ugrađen SMTP i milter server, IMAP/POP klijent). Kako ne biste skupljali svu poštu, možete stvoriti bilo koja pravila arhiviranja. Postoje tri razine pristupa spremljenim podacima - korisnički (samo vlastiti mail), administrator (postavke i vlastiti mail) i revizor (sva pošta, može se ograničiti pravilima). OpenSource verzija MailArchiva (openmailarchiva.sf.net) također uključuje intuitivnu funkciju pretraživanja, uključujući među privicima (Word, Powerpoint, Excel, OpenOffice, PDF, RTF, ZIP, tar, gz). MailArchiva radi na različitim operativnim sustavima - Windows, Linux, OS X i FreeBSD.

Analiza izvedbe zapisa

U slučaju problema s performansama sustava, vrlo je teško otkriti usko grlo koristeći standardni Windows Performance Monitor bez iskustva. Da biste razumjeli koje metrike treba uzeti i kako ispravno protumačiti rezultat, morat ćete pročitati dokumentaciju. PAL (Performance Analysis of Logs, pal.codeplex.com) uslužni program čini ovaj zadatak mnogo lakšim. Nakon pokretanja, skenira zapise i analizira ih pomoću ugrađenih predložaka. Trenutno postoje postavke za najpopularnije MS proizvode - IIS, MOSS, SQL Server, BizTalk, Exchange, Active Directory i druge. Nakon pokretanja, administrator aktivira potrebne brojače u PAL čarobnjaku jednostavnim odabirom predloška s popisa predloženih, specificira trenutne postavke poslužitelja (broj CPU-a, itd.), interval analize i direktorij za spremanje rezultata. Nakon pokretanja, nakon nekog vremena dobiva detaljno izvješće u HTML-u i XML-u koje sadrži opis, naziv brojača i indikatore (Min, Prosjek, MAx i Horly Trend). Izvješće se tada može jednostavno kopirati u bilo koji dokument. Jedina stvar je da ćete ipak morati sami razumjeti prikupljene parametre. Iako ako PAL pokaže da je karakteristika u zelenom sektoru, definitivno se ne trebate brinuti. Sam zahtjev je pohranjen u PAL.ps1 PowerShell skripti, koja se može spremiti za kasniju upotrebu. Predlošci su XML datoteke. Uzimajući bilo koji kao primjer, možete izraditi vlastite. Za uređivanje parametara u predlošku nudi se ugrađeni PAL Editor.

Win7 je službeno podržan, ali radi na svim OS-ovima iz MS-a počevši od WinXP-a (32/64). Instalacija zahtijeva PowerShell v2.0+, MS .NET Framework 3.5SP1 i MS Chart Controls za Microsoft .NET Framework 3.5.

Stvorite pristupnu točku s virtualnim usmjerivačem

Situacija kada računalo s WiFi karticom treba pretvoriti u pristupnu točku danas nije rijetka. Na primjer, trebate brzo povezati računala na mreži ili proširiti područje pokrivenosti WiFi-om. U početku je rad mrežne kartice bio omogućen samo u jednom od dva načina: od točke do točke, kada se klijenti povezuju jedni s drugima ili kao pristupna točka. Druge opcije nisu bile ponuđene. Ali u Win7/2k8 (osim Win7 Starter Edition) postalo je moguće virtualizirati mrežne veze, kada možete stvoriti nekoliko WiFi modula s vlastitim postavkama koristeći jedan fizički WiFi adapter. Odnosno, takvo računalo radi u bežičnoj mreži, a istovremeno je i pristupna točka. Odgovarajuće tehnologije nazivaju se Virtual Wi-Fi (Intel ima My WiFi), kada se jedan od adaptera može konfigurirati u načinu rada softverske pristupne točke (SoftAP). Veza s ovom virtualnom pristupnom točkom zaštićena je pomoću WPA2. Većina WiFi kartica kompatibilnih s novim operativnim sustavima obično podržava ovaj način rada. Računalo s Win7 / 2k8R2 možete pretvoriti u pristupnu točku pomoću uslužnog programa Netsh konzole i putem Centra za mrežu i dijeljenje, iako se mnogi ne vole petljati s postavljanjem svih parametara. Stoga možemo preporučiti aplikaciju Virtual Router dostupnu u CodePlexu (virtualrouter.codeplex.com) koja ima pregledno GUI i vrlo jednostavne postavke. Nakon pokretanja Virtual Routera potrebno je samo navesti SSD i lozinku za pristup, a zatim aktivirati pristupnu točku. Ako je potrebno, također možete zaustaviti hotspot pritiskom na jednu tipku. Osim toga, prozor prikazuje trenutne veze s točkom, za svaku možete postaviti vlastitu ikonu i promijeniti neke parametre.

Upravljanje RDC vezama - RDCMan

Za daljinsko upravljanje poslužiteljima i računalima koja rade pod Win-om, koristi se dodatak Remote Desktop Connection. Ako postoji mnogo veza s različitim postavkama, onda je rad s njim pomalo nezgodan. Umjesto spremanja pojedinačnih postavki za svako računalo, možete koristiti besplatni alat Remote Desktop Connection Manager (RDCMan) da donekle automatizirate ovaj proces. RDCMan možete preuzeti s goo.gl/QHNfQ. Nakon pokretanja, trebali biste odrediti postavke veze RDG, koje će se koristiti prema zadanim postavkama i naslijediti ih svi. Ovdje postavljamo opće vjerodajnice, pristupnik, postavke zaslona, sigurnosne postavke i još mnogo toga. Zatim stvaramo potreban broj sistemskih grupa (na primjer, prema namjeni, lokaciji, verziji OS-a itd.) za svaku, specifične postavke veze koje se razlikuju od općih i koje će naslijediti one uključene u PC. I zadnji korak je popunjavanje grupa sustavima. Za dodavanje poslužitelja trebate unijeti samo naziv njegove domene, ali ako se bilo koji parametar razlikuje od postavki grupe, možete ga odmah nadjačati. Ako je potrebno, sustavi se mogu lako premještati između grupa povlačenjem i ispuštanjem. Ako postoji mnogo sustava, lakše je pripremiti tekstualnu datoteku, navodeći jedno ime po retku, a zatim je unijeti u pomoćni program. Sada, za povezivanje, samo odaberite željeni poslužitelj i stavku Connect u kontekstnom izborniku. Možete aktivirati više veza u isto vrijeme prebacivanjem između njih. Ako je malo prostora, prozor se lako može odvojiti. Svaki operacijski sustav koji podržava RDC 6 i noviji će raditi.

Besplatni alati Active Directory

Upravljanje mnogim postavkama Active Directory-ja pomoću standardnih alata nije uvijek lako i praktično. U nekim situacijama pomoći će besplatni alati za aktivni imenik (goo.gl/g11zU) koji je razvio ManageEngine i distribuira besplatno. Komplet se sastoji od 14 uslužnih programa koji se pokreću iz jedne školjke. Radi praktičnosti, podijeljeni su u 6 grupa: AD User Report, SharePoint Report, User Management, Domain and DC Info, Diagnostic Tools i Session Management. Na primjer, pokretanje Empty Password User Report omogućit će vam dobivanje popisa računa s praznim lozinkama, GetDuplicates - dobivanje računa s istim atributima, CSVGenerator - spremanje podataka računa Active Directory u CSV datoteku. Također: izvješće o posljednjem vremenu prijave, dohvaćanje AD-a na temelju upita, izvješća o instalacijama SharePointa, upravljanje lokalnim računima, pregled i uređivanje pravila zaporke domene, dobivanje popisa kontrolera domene i njihovih uloga, upravljanje njihovom replikacijom, praćenje njihovog rada (učitavanje CPU-a , RAM, tvrdi diskovi, performanse itd.), status DMS priključaka, upravljanje sesijom terminala i još mnogo toga. Instaliranje i korištenje FADT-a je vrlo jednostavno, neki uslužni programi zahtijevaju PowerShell za rad. Također treba napomenuti da ManageEngine nudi nekoliko drugih korisnih paketa za administratore, čiji se popis može pronaći na web stranici tvrtke.

Comodo vremeplov

Mogućnost vraćanja sustava pomoću System Restore ugrađena je u Win još od XP-a, no njegova funkcionalnost je blago rečeno ograničena pa se za backup često koriste aplikacije trećih strana. Besplatni uslužni program Comodo Time Machine (comodo.com) omogućuje vam vraćanje OS-a na bilo koje prethodno stanje. I radit će čak i ako se OS potpuno prestao učitavati. Kao dio procesa, CTM stvara točke vraćanja (ručno ili planirano) u koje se zapisuju sve izmijenjene sistemske datoteke, registar i korisničke datoteke. Potonji ima veliku prednost u odnosu na System Restore, koji sprema i vraća samo sistemske datoteke i registar. Najveći prostor zauzima prva kopija, ostatak sprema samo promijenjene datoteke. Kako biste uštedjeli prostor, trebali biste povremeno stvoriti novu kontrolnu točku brisanjem starih arhiva. Da biste mogli vratiti OS, informacije o CTM-u zapisuju se u sektor za pokretanje, za pozivanje odgovarajućeg izbornika samo pritisnite tipku Home. Također možete vratiti stanje OS-a prema rasporedu, na primjer, konfigurirati ponašanje uslužnog programa tako da se pri svakom ponovnom pokretanju izvrši automatsko vraćanje na "čistu" verziju sustava. To će biti korisno, na primjer, u internetskim kafićima, gdje korisnici ostavljaju puno smeća u sustavu. Osim potpunog oporavka OS-a, možete dobiti raniju verziju bilo koje datoteke iz arhive. Pretraživanje je implementirano, tako da možete bez problema pronaći potrebne podatke.

Amanda

Zadatak centraliziranog sigurnosnog kopiranja radnih stanica i poslužitelja sa sustavom Windows i *nix može se riješiti pomoću AMANDE (Advanced Maryland Automatic Network Disk Archiver, amanda.org). U početku je Amanda stvorena za rad s pogonima trake, ali s vremenom su se pojavila poboljšanja "virtualnih traka" (vtapes) koje vam omogućuju spremanje prikupljenih podataka na tvrde diskove i CD / DVD. AMANDA je zgodan dodatak standardnim Unix programima za dump/restore, GNU tar i nekoliko drugih. Stoga se njegove glavne karakteristike trebaju razmatrati na temelju mogućnosti ovih osnovnih uslužnih programa. Radi na shemi klijent-poslužitelj. Za pristup računalima koriste se sve dostupne metode autentifikacije: Kerberos 4/5, OpenSSH, rsh, bsdtcp, bsdudp ili Samba lozinka. Za prikupljanje podataka iz Windows sustava koristi se i poseban agent ili kao varijanta Sambe. Za prikupljanje podataka koristi se vlastiti protokol koji radi preko UDP-a ili TCP-a. Kompresija i enkripcija (GPG ili amcrypt) informacija može se izvršiti i izravno na klijentu i na poslužitelju. Sve postavke parametara rezervacije vrše se isključivo na poslužitelju, isporuka uključuje gotove predloške, tako da je vrlo lako shvatiti.

Core Configurator 2.0 za Server Core

Početna konfiguracija poslužitelja koji pokreće Win2k8R2 u načinu rada Server Core obavlja se u konzoli pomoću naredbi, tako da početnici baš i ne vole ovaj način rada. Kako bi pojednostavili zadatak, programeri OS-a dodali su interaktivnu skriptu SCONFIG.cmd koja vam omogućuje konfiguriranje osnovnih postavki sustava. Ali kako kažu, najbolji je neprijatelj dobrog. Codeplex ima prekrasan Core Configurator (coreconfig.codeplex.com). Za njegov rad trebat će vam komponente NetFx2-ServerCore, NetFx2-ServerCore i PowerShell. Nakon pokretanja Start_CoreConfig.wsf dobivamo izbornik u kojem nalazimo nekoliko stavki koje omogućuju pristup glavnim postavkama koje bi se morale kontrolirati iz naredbenog retka: aktivacija proizvoda, postavljanje rezolucije zaslona, sata i vremenskih zona, mrežno sučelje, postavljanje dopuštenja za udaljene RDP veze, upravljanje lokalnim računima, konfiguriranje Windows vatrozida, omogućavanje/onemogućavanje WinRM-a, navođenje naziva računala, radne grupe ili domene, konfiguriranje uloga i značajki, Hyper-V i pokretanje DCPROMO-a. Sve na vrlo razumljiv način. Ako odaberete potvrdni okvir Učitaj pri pokretanju sustava Windows, tada će se program učitati zajedno sa sustavom.

Exchange 2010 RBAC Manager

Exchange 2010 uvodi novi model pristupa temeljen na ulogama koji omogućuje vrlo finu kontrolu nad razinom privilegija za korisnike i administratore na temelju zadataka koje obavljaju i koristi tri različita načina za dodjelu dopuštenja. Jedini nedostatak je to što se ugrađeni alati za upravljanje koji koriste PowerShell cmdlete možda neće činiti prikladnim i razumljivim svima. Napredniji je besplatni alat Exchange 2010 RBAC Manager (RBAC Editor GUI, rbac.codeplex.com), koji nudi jasno grafičko sučelje za konfiguriranje svojstava svih uloga. Vjerojatno čak i početnik može razumjeti njegove značajke. Program je napisan u C# i koristi Powershell. Za rad će vam također trebati instalirani alati za upravljanje Exchange 2010.

PowerGUI

Nije tajna da je PowerShell, kada se pojavio, odmah osvojio simpatije Win-admina, koji su dugo zahtijevali sličan alat za automatizaciju mnogih zadataka. Ali kao i obično, u prvoj verziji nije nam ponuđen jasan uređivač, pa je nekoliko projekata riješilo ovaj nedostatak. Najbolji od njih danas je PowerGUI (powergui.org), dostupan potpuno besplatno, pružajući praktično grafičko sučelje za učinkovito kreiranje i otklanjanje pogrešaka u PowerShell skriptama. Brojne funkcije omogućuju vam automatizaciju mnogih zadataka. Istodobno, programeri nude gotove skupove skripti za rješavanje mnogih problema koji se mogu koristiti u njihovom razvoju.

PuTTY s više kartica

Slobodno distribuirani PuTTY klijent dobro je poznat administratorima koji se trebaju povezati s udaljenim računalima koristeći SSH, Telnet ili rlogin protokole. Ovo je vrlo praktičan program koji vam omogućuje spremanje postavki sesije za brzo povezivanje s odabranim sustavom. PuTTY je izvorno razvijen za Windows, ali je kasnije prenesen na Unix. Jedino što je s velikim brojem veza radna površina opterećena s mnogo otvorenih prozora. Ovaj problem rješava dodatak Multi-Tabbed PuTTY (ttyplus.com/multi-tabbed-putty) koji implementira sustav kartica.

Svaki administrator sustava ponekad mora servisirati računala svojih prijatelja ili ih posjećivati kod kuće. U ovom slučaju pomaže mu provjereni skup uslužnih programa. Naša recenzija će govoriti samo o besplatnim koji ne zahtijevaju instalaciju i koji su postali de facto standard.

autoruns

Ovaj program postao je zaštitni znak Marka Russinovicha i Winternals Softwarea (poznatijeg po nazivu stranice - Sysinternals.com), davno apsorbiranog od strane Microsofta. Sada ga još uvijek razvija autor, ali zakonski pripada tehničkom odjelu Microsofta. Trenutna verzija 13.3 napisana je u travnju 2015. S v.13.0 program ne samo da je postao praktičniji, već je dobio niz novih značajki, posebno napredne alate za filtriranje, integraciju s drugim uslužnim programima sustava i online uslugama.Autoruns prikazuje najopsežniji i najdetaljniji popis komponenti za automatsko pokretanje, bez obzira na njihovu vrstu. Uslužni program pokazuje kako učitati sve upravljačke programe, programe (uključujući sistemske) i njihove module prema ključevima registra. Čak navodi sva proširenja Windows Explorera, alatne trake, automatski pokrenute usluge i mnoge druge stvari koje drugi slični programi obično izmiču.

Označavanje bojama pomaže vam da brzo identificirate standardne komponente koje je digitalno potpisao Microsoft, sumnjive datoteke i pogrešne retke koji se odnose na nepostojeće datoteke na popisu od stotina unosa. Da biste onemogućili mogućnost automatskog pokretanja bilo koje komponente, jednostavno poništite okvir pokraj nje s lijeve strane.

Duhovi objekata automatskog pokretanja u Autoruns označeni su žutom bojom

Neke se komponente automatski učitavaju samo kada se prijavite s određenim računom. U Autoruns možete odabrati unose koji odgovaraju svakom računu i pregledati ih zasebno.

Način naredbenog retka također zaslužuje pozornost. Izuzetno je pogodan za izvoz popisa pokretačkih stavki u tekstualnu datoteku, stvaranje naprednih izvješća i selektivno antivirusno skeniranje svih sumnjivih objekata. Punu pomoć možete pročitati na stranici, ali ovdje ću dati primjer tipične naredbe:

Autorunsc -a blt -vrs -vt > C:\Autor.log

Ovdje je `autorunsc` programski modul koji radi u načinu naredbenog retka. Opcija `-a` označava da su objekti za provjeru navedeni nakon nje. U primjeru ih ima tri: b - boot execute (to jest, sve što se učitava nakon pokretanja sustava i prije nego što se korisnik prijavi); l - prijava, specifične komponente za pokretanje korisnika i t - planirani zadaci. Ako navedete zvjezdicu (*) umjesto blt enumeracije, tada će svi objekti pokretanja biti provjereni.

Prekidači `-vrs` i `-vt` određuju način rada s online uslugom VirusTotal. Prvi skup šalje samo one datoteke koje nemaju Microsoftov digitalni potpis i nisu prethodno verificirane. Ako barem jedan antivirusni program od pedeset smatra da je datoteka zlonamjerna, otvorit će se detaljno izvješće u zasebnoj kartici preglednika. Drugi set ključeva je potreban kako se svaki put ne bi otvarala kartica s korisničkim ugovorom o korištenju usluge VirusTotal i ne biste morali potvrditi slaganje s njim.

Izvješće Autorunsc obično se dobiva u desecima i stotinama kilobajta. Nezgodno ga je čitati na ekranu, pa je u primjeru izlaz preusmjeren na datoteku dnevnika. Ovo je format običnog teksta kodiran u UCS-2 Little Endian. Evo primjera zapisa iz njega s jednim lažno pozitivnim:

HKLM\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Run Adobe ARM "C:\Program Files (x86)\Common Files\Adobe\ARM\1.0\AdobeARM.exe" Adobe Reader i Acrobat Manager Adobe Systems Incorporated 1.801.10.4720 c :\programske datoteke (x86)\common files\adobe\arm\1.0\adobearm.exe 11/20/2014 21:03 VT otkrivanje: 1/56 VT trajna veza: (veza na VirusTotal izvješće).

Dva nepotpisana drajvera pokazala su se čistima, a na jednom potpisanom drajveru postoji VT reakcija

Istraživač procesa

GUI verzija Autoruns-a može raditi s drugim uslužnim programom istog autora, Process Explorer (PE). Ako prvo pokrenete PE, a zatim Autoruns, tada se u izborniku potonjeg pojavljuju dodatne stavke o pregledu svojstava svakog aktivnog procesa iz izbornika za automatsko pokretanje.U PE postavkama možete odrediti željeni način prikaza svih aktivnih procesa: jednostavan popis razvrstan po nazivu ili korištenju CPU-a ili popis u obliku stabla s ovisnostima. Tamo je također postavljena opcija koja vam omogućuje provjeru nepoznatih datoteka (određenih hashom) u VirusTotalu. Ako ga uključite, nakon nekog vremena s desne strane pojavit će se rezultat provjere. Svi objekti na koje psuje barem jedan antivirus bit će označeni crvenom bojom.

Kada pritisnete

Testni trojanac još ne izgleda sumnjivo, a četiri antivirusa već kunu µTorrent

Desnim klikom na bilo koji proces s PE popisa pojavljuje se kontekstni izbornik. Duplicira sve funkcije ugrađenog upravitelja zadataka i dodaje nekoliko novih. Konkretno, jednim klikom možete poslati datoteku koja odgovara sumnjivom procesu na analizu u VirusTotal, potražiti njegov opis na internetu, napraviti dump ili obustaviti (obustaviti) izvršenje. Pauzirani proces prestaje odgovarati na sve naredbe (uključujući interne) i postaje ga lakše analizirati. Nakon što ste to shvatili, možete poslati naredbu "nastavi" kroz Process Explorer. Naravno, bez hitne potrebe, ne biste to trebali činiti sa sistemskim procesima i uslužnim programima koji izvode operacije niske razine. Flashiranje BIOS-a / UEFI-ja, promjenu izgleda diska, poravnavanje particija i druge slične radnje najbolje je ostaviti bez prekida.

Obično naslov svakog prozora sadrži naziv aplikacije koja ga je stvorila, ali ponekad ostaju neimenovani. To posebno vrijedi za trojance koji oponašaju dobro poznate programe ili male dijaloške okvire s kodovima pogrešaka. Process Explorer ima zgodnu značajku "pronađi proces po prozoru". Dovoljno je pritisnuti ovaj gumb na gornjoj ploči i, držeći lijevu tipku miša, pomaknuti kursor na područje čudnog prozora. Odgovarajući proces automatski će biti označen u PE tablici.

Testiranje trojanca obustavljeno putem Process Explorera

Kako biste u potpunosti iskoristili prednosti Process Explorera, morat ćete ga pokrenuti kao administrator i (u nekim slučajevima) instalirati Alate za uklanjanje pogrešaka za Windows. Mogu se preuzeti zasebno ili kao dio Windows Driver Kit-a. Najnovija verzija Process Explorera može se preuzeti s Microsoftove web stranice.

Otključivač

Bez sumnje, Mark Russinovich pravi je guru među autorima uslužnih programa sustava za Windows, ali njegovi su programi stvoreni kao univerzalni alati. Ponekad je vrijedno koristiti visoko specijalizirane alate. Kao što je kreacija francuskog programera Cedrica Collomba. Njegov maleni uslužni program Unlocker može učiniti samo jednu stvar: otključati objekt datotečnog sustava koji je zauzeo neki proces kako bi ponovno preuzeo kontrolu nad njim. Iako je posljednja verzija objavljena 2013. godine, program i dalje obavlja svoje funkcije bolje od svih analoga. Na primjer, omogućuje vam istovar dinamičkih biblioteka iz memorije, brisanje datoteke index.dat, rad s nazivima datoteka koji su zabranjeni u sustavu Windows i izvođenje većine radnji bez ponovnog pokretanja sustava.

Neki proces blokira deinstalaciju Safarija

Unloker definira ručke za pokrenute procese koji trenutno blokiraju pristup željenoj datoteci ili direktoriju. Ovo je zaključavanje potrebno kako bi se izbjegle smetnje između aplikacija u višezadaćnom okruženju. Uz normalno funkcioniranje OS-a i programa, eliminira slučajno brisanje korištenih datoteka, ali ponekad postoje pogreške. Kao rezultat jednog od njih, aplikacija može stati ili ostati u memoriji nakon zatvaranja prozora. Objekt datotečnog sustava tada može ostati zaključan dugo nakon što više nije potreban.

Danas popis aktivnih procesa za običnog korisnika počinje od pedeset, tako da među njima možete dugo tražiti zombije. Unlocker vam pomaže odmah odrediti koji proces blokira modificiranje ili brisanje odabrane datoteke ili direktorija. Čak i ako to ne može shvatiti zbog ograničenja Win32 API-ja, ponudit će prisilnu željenu radnju: preimenovati, premjestiti ili izbrisati objekt.

Unlocker nije pronašao razlog za blokiranje, ali može izbrisati neposlušnu datoteku

Ponekad nekoliko programa može pristupiti istom direktoriju odjednom, tako da je nekoliko deskriptora definirano među procesima koji ga blokiraju odjednom. Unlocker ima mogućnost deblokirati sve jednim gumbom.

Od verzije 1.9.0 podržane su 64-bitne verzije sustava Windows. Uslužni program može se integrirati u kontekstni izbornik Explorera ili pokrenuti u grafičkom načinu rada kao prijenosna aplikacija. Također možete instalirati Unlocker Assistant. Visit će u traci i automatski pozvati Unlocker kad god korisnik pokuša manipulirati zaključanom datotekom. Pokretanje s opcijom `-h` ispisat će pomoć o načinu naredbenog retka. Uslužni program dostupan je na četrdeset jezika, iako u njemu nema ništa posebno za prevođenje - sve je već intuitivno.

AVZ

Gledajući popis značajki uslužnog programa AVZ, želio bih ga nazvati analitičkim, a ne antivirusnim. Mali program Olega Zaitseva ima puno nezamjenjivih funkcija koje olakšavaju svakodnevne zadatke administratora i život naprednog korisnika. Pomoći će vam izvršiti skeniranje sustava, vratiti pogrešno konfigurirane ugrađene komponente OS-a na njihove zadane vrijednosti, otkriti sve promjene od posljednje revizije, pronaći potencijalne sigurnosne probleme, ukloniti trojance iz SPI Winsocka i vratiti internetsku vezu, otkriti čudno ponašanje programa i otkriti rootkite jezgri razine.

AVZ sadrži mnogo alata za analizu sustava

Poznati zlonamjerni softver najbolje je ukloniti pomoću drugih antivirusnih skenera. AVZ će vam dobro doći u borbi protiv nepoznatog zla, pronalaženju rupa kroz koje može iscuriti i otklanjanju posljedica infekcije. U većini slučajeva AVZ vam omogućuje da bez ponovne instalacije OS-a čak i nakon ozbiljnog napada virusa.

AVZ možete koristiti kao prijenosnu aplikaciju, ali puna funkcionalnost uslužnog programa bit će otkrivena samo ako instalirate AVZPM, njegov vlastiti upravljački program za način rada jezgre. Nadzire sve module, upravljačke programe i aktivne aplikacije, olakšavajući otkrivanje procesa maskiranja i svih tehnologija lažiranja.

AVZGuard je još jedan upravljački program kernel moda koji se može aktivirati iz AVZ izbornika. Ograničava pristup aktivnim procesima potiskivanjem antivirusne aktivnosti na zaraženom računalu. Ovaj vam pristup omogućuje pokretanje bilo koje aplikacije (uključujući drugi antivirusni program) iz AVZ prozora u zaštićenom načinu rada.

Jedna od lukavih anti-malware tehnologija je metoda blokiranja njegovih datoteka i ponovnog stvaranja elemenata koje je antivirus uklonio pri sljedećem pokretanju OS-a. Ručno se djelomično zaobilazi pomoću Unlockera, ali AVZ ima vlastitu tehnologiju - Boot Cleaner. Ovo je još jedan upravljački program u načinu rada jezgre koji poboljšava ugrađenu značajku odgođenog brisanja pri ponovnom pokretanju sustava Windows. Učitava se ranije, bilježi rezultate svog rada i može brisati unose u registru kao i datoteke.

Sam antivirusni skener AVZ također ima puno znanja. Može provjeriti alternativne NTFS tokove i ubrzati provjeru isključivanjem iz njega datoteka koje je Microsoftov katalog ili vlastita baza podataka označio kao sigurne. Sve prijetnje mogu se pretraživati prema određenim vrstama - na primjer, odmah isključite kategoriju HackTool. Postoje zasebni moduli za traženje keyloggera, portova koje otvaraju trojanski konji i analizu ponašanja. AVZ vam omogućuje kopiranje sumnjivih i izbrisanih datoteka u zasebne mape za njihovu naknadnu detaljnu studiju.

Izrada detaljnog protokola studije u AVZ-u

Zahtjev za slanje izvješća AVZ-u i njegovom modulu za istraživanje sustava postao je standardna praksa na mnogim forumima virologa, gdje se obraćaju za pomoć u rješavanju netrivijalnih problema.

Naravno, komplet prve pomoći iskusnog administratora može uključivati više od desetak programa, ali ova četiri uslužna programa bit će dovoljna za rješavanje većine zadataka. Ostatak možete lako pronaći u zbirkama na poveznicama navedenim u članku.

UPOZORENJE!

Korištenje uslužnih programa sustava zahtijeva razumijevanje logike njihovog rada i strukture samog OS-a. Pročitajte pomoć prije nego što napravite promjene u registru i ometate aktivne procese.

Pretplatite se na Hacker

1. Uvod

Ideja o stvaranju mreža za prijenos podataka na velikim i ne baš velikim udaljenostima lebdi u zraku od samog trenutka kada je čovjek prvi put razmišljao o stvaranju telekomunikacijskih uređaja. U različitim vremenima i različitim situacijama kao "uređaji za prijenos informacija" korišteni su golubovi pismonoše, boce sa SOS porukama, a na kraju i ljudi - glasnici i glasnici.

Naravno, od tada je prošlo mnogo godina. U današnje vrijeme, kako bi poslali pozivnicu za subotnju nogometnu utakmicu s jedne osobe na drugu, mnoga računala razmjenjuju elektroničke poruke koristeći mnoštvo žica, optičkih kabela, mikrovalnih odašiljača i drugih stvari za prijenos informacija.

Računalne mreže danas su oblik suradnje između ljudi i računala, omogućujući bržu dostavu i obradu informacija.

Mreža osigurava razmjenu informacija i njihovo dijeljenje (odvajanje). Računalne mreže se dijele na lokalne (LAN, Local Area Network, LAN), koja je skupina blisko razmaknutih, međusobno povezanih računala, i distribuirane (globalne, Wide Area Networks, WAN) (Sl. 1).

Umrežena računala razmjenjuju informacije i dijele perifernu opremu i uređaje za pohranu.

Očito, administracija mrežnih usluga uključuje implementaciju nekih dodatnih postupaka čiji je cilj osigurati ispravan rad cijelog sustava. Nije nužno da te funkcije obavlja jedna osoba. U mnogim organizacijama posao je raspoređen na više administratora. U svakom slučaju, potrebna je barem jedna osoba koja bi razumjela sve zadatke i osigurala njihovu provedbu od strane drugih ljudi.

2. Osnovni poslovi administratora sustava

2.1. Spajanje i uklanjanje hardvera

Svaka računalna mreža sastoji se od tri glavne komponente:

- Aktivna oprema (razdjelnici, preklopnici, mrežni adapteri itd.).

- Komunikacijski kanali (kablovi, konektori).

- mrežni operativni sustav.

Naravno, sve ove komponente moraju raditi usklađeno. Za ispravan rad uređaja u mreži potrebno ih je pravilno ugraditi i podesiti radne parametre.

Prilikom kupnje novog hardvera ili povezivanja postojećeg hardvera s drugim strojem, sustav mora biti konfiguriran da prepozna i koristi hardver. Promjena konfiguracije može biti jednostavna poput spajanja pisača ili složenija poput spajanja novog pogona.

Kako biste donijeli ispravnu odluku o nadogradnji sustava, kao administrator sustava potrebno je analizirati performanse sustava. Krajnji čvorovi mreže su računala, ao njihovim performansama i pouzdanosti uvelike ovise karakteristike cijele mreže kao cjeline. Računala su uređaji na mreži koji implementiraju protokole sve razine, počevši od fizičkog i kanala (mrežni adapter i upravljački program) pa sve do aplikacijskog sloja (aplikacije i mrežne usluge operativnog sustava). Stoga optimizacija računala uključuje dva prilično neovisna zadatka:

- Prvo, izbor takvih softverskih i hardverskih konfiguracijskih opcija koje bi osigurale optimalne performanse i pouzdanost ovog računala kao zasebnog mrežnog elementa. Takvi parametri su, na primjer, vrsta korištenog mrežnog adaptera, veličina predmemorije datoteke koja utječe na brzinu pristupa podacima na poslužitelju, performanse diskova i disk kontrolera, brzina središnjeg procesora itd.

- Drugo, izbor takvih parametara protokola instaliranih u ovom računalu, koji bi jamčili učinkovit i pouzdan rad komunikacijskih sredstava mreže. Budući da računala generiraju većinu okvira i paketa koji cirkuliraju mrežom, mnoge važne parametre protokola formira računalni softver, na primjer, početna vrijednost polja TTL (Time-to-Live) IP protokola, veličina prozor nepotvrđenih paketa, veličine korištenih okvira.

Međutim, izvršenje računalnog zadatka može zahtijevati sudjelovanje nekoliko uređaja. Svaki uređaj koristi određene resurse za obavljanje svog dijela posla. Loša izvedba obično je posljedica činjenice da jedan od uređaja zahtijeva puno više resursa od ostalih. Da biste to ispravili, morate identificirati uređaj koji troši najviše vremena na zadatak. Takav uređaj se zove usko grlo. Na primjer, ako zadatak traje 3 sekunde da se dovrši, a 1 sekundu potroši procesor na izvršavanje programa, a 2 sekunde se potroši na čitanje podataka s diska, tada je disk usko grlo.

Identificiranje uskog grla kritičan je korak u procesu poboljšanja izvedbe. Zamjena procesora iz prethodnog primjera s drugim duplo bržim procesorom smanjila bi ukupno vrijeme izvršenja zadatka na samo 2,5 sekunde, ali ne bi bitno popravila situaciju jer se ne bi uklonilo usko grlo. Ako dobijemo disk i disk kontroler koji su duplo brži nego prije, tada će se ukupno vrijeme smanjiti na 2 sekunde.

Ako ste ozbiljno nezadovoljni performansama sustava, možete ispraviti situaciju na sljedeće načine:

- osiguravajući sustavu dovoljno memorijskih resursa. Veličina memorije jedan je od glavnih čimbenika koji utječu na performanse;

- popravljanjem nekih problema koje stvaraju i korisnici (pokretanje previše poslova u isto vrijeme, neučinkovite programerske prakse, izvođenje poslova s prevelikim prioritetom, kao i veliki poslovi tijekom vršnih sati), i sam sustav (kvote, računanje CPU vremena) ;

- organiziranje tvrdih diskova i datotečnih sustava kako bi se uravnotežilo opterećenje na njima i tako maksimizirala propusnost I/O sredstava;

- praćenje mreže kako bi se izbjeglo zagušenje i postigla niska stopa pogreške. UNIX/Linux mreže mogu se kontrolirati pomoću programa netstat. Ako govorimo o mrežnim operativnim sustavima obitelji Windows, tada će vam uslužni program pomoći Monitor performansi(slika 2) .

- ispravljanje načina povezivanja datotečnih sustava na temelju pojedinačnih diskova;

- identificiranjem situacija u kojima sustav uopće ne ispunjava zahtjeve za to.

Ove mjere navedene su silaznim redoslijedom učinkovitosti.

2.2. Sigurnosna kopija

Procedura sigurnosnog kopiranja je prilično naporna i dugotrajna, ali ju je potrebno izvršiti. Može se automatizirati, ali odgovornost je administratora sustava osigurati da se sigurnosna kopija radi ispravno i prema rasporedu. Gotovo svaki mrežni operativni sustav sadrži mehanizme za stvaranje sigurnosnih kopija ili zrcaljenje diska. Na primjer, na UNIX sustavima, najčešći način stvaranja sigurnosnih kopija i vraćanja podataka su naredbe istovariti i vratiti. U većini slučajeva informacije pohranjene u računalima vrijede više od samih računala. Osim toga, mnogo ga je teže obnoviti.

Postoje stotine vrlo kreativnih načina za gubitak informacija. Programske greške često oštećuju podatkovne datoteke. Korisnici slučajno brišu ono na čemu su radili cijeli život. Hakeri i nezadovoljni zaposlenici brišu cijele diskove. Problemi s hardverom i prirodne katastrofe ruše cijele strojarnice. Stoga nijedan sustav ne može funkcionirati bez rezervnih kopija.

Kada se napravi ispravno, sigurnosno kopiranje podataka omogućuje administratoru da vrati sustav datoteka (ili bilo koji njegov dio) u stanje u kojem je bio kada je zadnji put napravljena sigurnosna kopija. Sigurnosne kopije moraju se raditi pažljivo i strogo prema rasporedu.

Budući da mnoge vrste grešaka mogu uništiti više hardvera u isto vrijeme, sigurnosne kopije treba zapisati na prijenosne medije, CD-ove, ZIP diskete i tako dalje. Na primjer, kopiranje sadržaja jednog pogona na drugi sigurno je bolje nego ništa, ali pruža vrlo malu zaštitu od kvara kontrolera.

2.3. Instalacija novog softvera

Nakon nabave novog softvera potrebno ga je instalirati i testirati. Ako programi rade ispravno, trebate obavijestiti korisnike o njihovoj prisutnosti i lokaciji.

U pravilu, najodgovorniji i najsloženiji zadatak administratora sustava je instalacija i konfiguracija operativnog sustava. O ispravnosti vaših radnji ovisi hoćete li igrati Quake i pregledavati svoje omiljene stranice ili ćete morati trčati između korisnika sustava i obavljati rutinske poslove.

U mnogim modernim operativnim sustavima programeri su na putu eliminacije mnogih neproduktivnih postavki sustava koje administratori mogu koristiti da utječu na performanse OS-a. Umjesto toga, u operativni sustav ugrađeni su adaptivni algoritmi koji određuju racionalne parametre sustava tijekom njegovog rada. S ovim algoritmima, OS može dinamički optimizirati svoje postavke za mnoge poznate mrežne probleme, automatski preraspodjeljujući svoje resurse bez uključivanja administratora u odluku.

Postoje različiti kriteriji za optimizaciju performansi operativnog sustava. Najčešći kriteriji uključuju:

- Najveća brzina izvršenja određenog procesa.

- Maksimalni broj zadataka koje procesor izvršava po jedinici vremena. Ova se karakteristika također naziva propusnost računala. Određuje kvalitetu dijeljenja resursa između nekoliko procesa koji se istovremeno izvode.

- Oslobodite maksimalnu količinu RAM-a za procese najvišeg prioriteta, kao što je proces koji djeluje kao poslužitelj datoteka ili za povećanje veličine predmemorije datoteka.

- Oslobodite što više prostora na disku.

Obično, kada optimizira performanse OS-a, administrator pokreće ovaj proces s danim skupom resursa. Općenito, nemoguće je poboljšati sve kriterije izvedbe istovremeno. Na primjer, ako je cilj povećati raspoloživi RAM, tada administrator može povećati veličinu datoteke stranice, ali to će rezultirati smanjenjem dostupnog prostora na disku.

Nakon instaliranja i optimalnog konfiguriranja operativnog sustava, počinje gotovo beskrajan proces instaliranja softvera. I tu do izražaja dolaze problemi kompatibilnosti raznih programa, a ako instalirate poslužiteljski softver, onda se radi i o sigurnosti.

Ako ste početnik administrator sustava - instalirajte jednostavnije programe na svoj poslužitelj - oni imaju manje grešaka. Na UNIX-u - riješite se sendmaila, instalirajte drugi SMTP daemon, pažljivo analizirajte izvorni kod svih programa instaliranih na poslužitelju, pogotovo ako vam ime proizvođača ništa ne govori. U sustavu Windows NT ne biste trebali koristiti čudovišta poput Microsoft Exchange Servera i najbolje je izbjegavati instaliranje svih vrsta besplatnih programa na poslužitelj.

2.4. Praćenje sustava

Postoji veliki broj obveznih dnevnih operacija. Na primjer, provjera funkcioniraju li e-pošta i telekonferencije ispravno, pregledavanje datoteka dnevnika radi ranih znakova problema, praćenje LAN povezivosti i dostupnosti resursa sustava.

Cijeli niz alata koji se koriste za nadzor i analizu računalnih mreža može se podijeliti u nekoliko velikih klasa:

Sustavi upravljanja mrežom (NetworkManagementSystems) - centralizirani programski sustavi koji prikupljaju podatke o statusu mrežnih čvorova i komunikacijskih uređaja, kao i podatke o prometu koji cirkulira u mreži. Ovi sustavi ne samo da nadziru i analiziraju mrežu, već i izvršavaju radnje upravljanja mrežom u automatskom ili poluautomatskom načinu rada - omogućavanje i onemogućavanje priključaka uređaja, mijenjanje parametara mosta adresnih tablica mostova, preklopnika i usmjerivača itd. Primjeri sustava upravljanja su popularni sustavi HPOpenView, SunNetManager, IBMNetView.

Alati za upravljanje sustavom (SystemManagement). Kontrole sustava često obavljaju funkcije slične onima kontrolnih sustava, ali u odnosu na druge objekte. U prvom slučaju objekti kontrole su softver i hardver mrežnih računala, a u drugom slučaju komunikacijska oprema. Međutim, neke funkcije ove dvije vrste sustava upravljanja mogu se preklapati, na primjer, alati za upravljanje sustavom mogu izvesti jednostavnu analizu mrežnog prometa.

Ugrađeni sustavi za dijagnostiku i kontrolu (Embeddedsystems) . Ovi sustavi implementirani su u obliku programskih i hardverskih modula ugrađenih u komunikacijsku opremu, kao iu obliku programskih modula ugrađenih u operacijske sustave. Oni obavljaju funkcije dijagnostike i kontrole jednog uređaja, a to je njihova glavna razlika od centraliziranih sustava upravljanja. Primjer ove klase alata je Distrebuted 5000 hub control modul, koji implementira funkcije auto-segmentacije portova kada se otkriju greške, dodjeljivanje portova internim segmentima hub-a i niz drugih. U pravilu, ugrađeni upravljački moduli "povremeno" djeluju kao SNMP agenti koji sustavima upravljanja daju podatke o statusu uređaja.

Analizatori protokola (Protocolanalyzers) . Oni su programski ili hardversko-softverski sustavi koji su, za razliku od upravljačkih sustava, ograničeni samo funkcijama praćenja i analize prometa u mrežama. Dobar analizator protokola može uhvatiti i dekodirati pakete iz velikog broja protokola koji se koriste u mrežama - obično nekoliko desetaka. Analizatori protokola omogućuju vam da postavite neke logičke uvjete za snimanje pojedinačnih paketa i izvršite potpuno dekodiranje snimljenih paketa, odnosno prikazuju u obliku pogodnom za stručnjaka ugniježđivanje paketa protokola različitih razina jedan u drugi s dekodiranjem sadržaja pojedinačnih polja svakog paketa.

Oprema za dijagnostiku i atestiranje kabelskih sustava. Konvencionalno se ova oprema može podijeliti u četiri glavne skupine: mrežni monitori, uređaji za certificiranje kabelskih sustava, kabelski skeneri i testeri (multimetri).

Ekspertni sustavi. Ova vrsta sustava akumulira ljudsko znanje o identificiranju uzroka nenormalnog rada mreže i mogućim načinima da se mreža vrati u zdravo stanje. Ekspertni sustavi se često implementiraju kao zasebni podsustavi raznih alata za nadzor i analizu mreže: sustavi za upravljanje mrežom, analizatori protokola, mrežni analizatori. Najjednostavnija verzija ekspertnog sustava je sustav pomoći osjetljiv na kontekst. Složeniji ekspertni sustavi su tzv. baze znanja s elementima umjetne inteligencije. Primjer takvog sustava je ekspertni sustav ugrađen u Cabletronov sustav kontrole Spectrum.

Multifunkcionalni uređaji za analizu i dijagnostiku i. Posljednjih godina, zbog sveprisutnosti lokalnih mreža, postalo je neophodno razviti jeftine prijenosne uređaje koji kombiniraju funkcije nekoliko uređaja: analizatore protokola, skenere kabela, pa čak i niz značajki softvera za upravljanje mrežom.

Međutim, formalne procedure upravljanja mrežom općenito se ne isplati implementirati na jednu Ethernet mrežu. Dovoljno je nakon instalacije temeljito testirati mrežu i s vremena na vrijeme provjeriti razinu opterećenja. Pokvari se - popravi ga.

Ako imate široku mrežu ili složene LAN-ove, razmislite o nabavi namjenskih stanica za upravljanje mrežom s namjenskim softverom.

2.5. rješavanje problema

Operativni sustavi i hardver na kojem rade s vremena na vrijeme se pokvare. Zadatak administratora je dijagnosticirati kvarove u sustavu i, ako je potrebno, pozvati stručnjake. U pravilu je mnogo teže pronaći kvar nego ga popraviti.

Ako ustanovite da neki od mrežnih čvorova ne radi ispravno ili uopće odbija raditi, obratite pozornost na LED indikatore kada je hub uključen i računala su povezana kabelima. Ako ne gore, vrlo je vjerojatno da je razlog sljedeći:

- Adapteri su neispravno konfigurirani. Najčešće, prilikom instaliranja mreže, problemi se ne pojavljuju dok se kabeli ne spoje, a ponekad dok ne pokušate pristupiti mrežnim resursima. Obično je izvor problema IRQ sukob (dva uređaja dijele isti prekid). Takve situacije nije uvijek lako otkriti softverom, stoga pažljivo provjerite postavke prekida za sve uređaje na računalu (zvučne kartice, paralelni i serijski priključci, CD-ROM pogoni, ostali mrežni adapteri itd.). Ponekad konfiguracija adaptera i/ili dijagnostički program mogu pomoći odrediti koji je prekid dostupan. U nekim slučajevima dolazi do problema kada se koristi na modernim računalima s PCI sabirnicom za mrežni adapter IRQ 15, čak i ako se ovaj prekid ne koristi.

- Adapter ne reagira. Ako, nakon uključivanja računala, dijagnostički program ne može detektirati adapter ili otkrije neuspjeh unutarnjeg testa, pokušajte zamijeniti adapter ili kontaktirajte njegove proizvođače.

- Ako su adapteri i kabeli testirani i utvrđeno je da rade, netočne postavke upravljačkog programa mrežnog adaptera mogu uzrokovati probleme. Provjerite ispravnost parametara i samog upravljačkog programa (mora biti dizajniran za adapter koji koristite). Više informacija možete pronaći u opisu adaptera.

- Čvorišta su rijetko izvor problema, ali jedan od najčešćih problema ove vrste je nedostatak struje. Ponekad neispravan mrežni adapter može poremetiti priključak na čvorištu. Za provjeru adaptera koristite dijagnostičke programe priložene uz adapter.

2.6. Održavanje lokalne dokumentacije

Prilagodbom konfiguracije za određene zahtjeve, ubrzo ćete uvidjeti da se značajno razlikuje od one opisane u dokumentaciji (osnovna konfiguracija). Najvjerojatnije nećete zauvijek zauzimati mjesto administratora sustava i prije ili kasnije druga će osoba zauzeti vaše mjesto. Poznato je da se bivših supružnika i bivših sistemskih administratora rijetko tko sjeća lijepom riječju. No, kako biste smanjili broj "kamenja u svom vrtu" i, što je još važnije, kako biste se zaštitili od poziva i pitanja s mjesta vašeg bivšeg posla, administrator sustava mora dokumentirati sav instalirani softver koji nije uključen u standard paket za isporuku, dokumentiranje kabliranja, vođenje evidencije o održavanju cjelokupnog hardvera, bilježenje statusa sigurnosnih kopija i dokumentiranje rada sustava.

Također treba uzeti u obzir da računovodstveni sustav, kernel, razni uslužni programi - svi ti programi daju podatke koji se registriraju i na kraju dolaze na vaše diskove. Ti su podaci ujedno i lokalna dokumentacija koja karakterizira rad pojedinog sustava. Međutim, većina podataka ima ograničen vijek trajanja, pa se moraju agregirati, pakirati i na kraju odbaciti.

Procedura za održavanje log datoteka u bilo kojem operativnom sustavu je skup procedura koje se ponavljaju nakon određenog vremena istim redoslijedom. Stoga ga je potrebno automatizirati.

Na UNIX sustavima, proces se koristi za ovu svrhu. kron. Program syslog može se uspješno koristiti kao cjeloviti sustav registracije. Vrlo je fleksibilan i omogućuje razvrstavanje sistemskih poruka prema izvoru i ozbiljnosti, a zatim preusmjeravanje na različita odredišta: datoteke dnevnika, korisničke terminale, pa čak i druge strojeve. Jedna od najvrjednijih značajki ovog sustava je njegova sposobnost centralizacije registracije za mrežu.

Windows NT administratori mogu koristiti uslužni program za istu svrhu. monitor performansi, dizajniran za snimanje aktivnosti računala u stvarnom vremenu. Uz njegovu pomoć možete identificirati većinu uskih grla koja smanjuju performanse. Ovaj uslužni program uključen je u Windows NT Server i Windows NT Workstation.

Monitor performansi temelji se na nizu brojača koji bilježe karakteristike kao što su broj procesa koji čekaju na dovršetak diskovnih operacija, broj mrežnih paketa prenesenih po jedinici vremena, postotak korištenja procesora i druge. Monitor performansi generira korisne informacije kroz sljedeće radnje:

- praćenje performansi u stvarnom vremenu i povijesno;

- određivanje trendova tijekom vremena;

- identificiranje uskih grla;

- praćenje učinaka promjena konfiguracije sustava;

- praćenje lokalnih ili udaljenih računala;

- upozorenja administratora o događajima vezanim uz prekoračenje određenih karakteristika navedenih pragova.

2.7 Kontrola zaštite

Glavna značajka svakog mrežnog sustava je da su njegove komponente raspoređene u prostoru, a veza među njima se ostvaruje fizički - pomoću mrežnih veza (koaksijalni kabel, upletena parica, optičko vlakno i sl.) i programski - pomoću mehanizma poruka. Za umrežavanje sustava zajedno s obični(lokalnih) napada koji se provode unutar istog operacijskog sustava, primjenjiva je specifična vrsta napada, zbog raspodjele resursa i informacija u prostoru, tzv. mrežni (ili udaljeni) napadi. Karakterizira ih činjenica da, prvo, napadač može biti tisućama kilometara udaljen od napadnutog objekta, a drugo, ne može biti napadnuto određeno računalo, već informacije koje se prenose mrežnim vezama.

Administrator sustava mora implementirati sigurnosnu strategiju i povremeno provjeravati je li sigurnost sustava ugrožena.

Naravno, apsolutna zaštita mreže je nemoguća, ali zadatak svakog administratora je učiniti sve da je što više poboljša. Prilikom izgradnje sustava zaštite razumno je pridržavati se sljedećih načela:

- Relevantnost. Treba se braniti od stvarnih napada, a ne od fantastičnih ili arhaičnih.

- Razumnost troškova. Budući da i dalje nećete pružiti 100% zaštitu, morate pronaći granicu iza koje će daljnja potrošnja na poboljšanje sigurnosti premašiti cijenu informacija koje napadač može ukrasti.

Naravno, koraci koje trebate poduzeti da zaštitite svoj poslužitelj uvelike ovise o tome koji operativni sustav koristite. Međutim, postoji niz jednostavnih pravila koja će biti korisna svakom administratoru sustava.

- Pažljivo pročitajte priručnik za administraciju sustava, sigurno ćete pronaći korisne savjete koje ćete htjeti iskoristiti.

- Pokrenite automatizirani program nadzora za svoje računalo - kao što je Internet Scanner. Sustav Internet Scanner moguće je pokrenuti na jednoj od platformi (Windows NT, Windows 2000, HP/UX, AIX, Linux, Sun OS, Solaris). Koristi se za analizu sigurnosti sustava.

- Provjerite poslužitelje CERT (http://www.cert.org) (Slika 3) ili CIAC (http://ciac.llnl.gov) i pažljivo pročitajte najnovije biltene koji se odnose na vaš OS. Instalirajte sve preporučene zakrpe i konfigurirajte sustav prema očekivanjima.

- Ispravno konfigurirajte (ili instalirajte) vatrozid. Postavite monitor za sve dolazne veze (na primjer, tcp_wrapper).

- Pokrenite najnoviji alat za probijanje lozinki. Ovdje imate veliku prednost u odnosu na hakere - već imate hashiranu datoteku lozinke.

- Provjerite postavke za osnovne internetske usluge (http, ftp). Maksimalno iskoristite anonimni pristup kako biste spriječili slanje lozinki putem mreže. Ako trebate ograničiti pristup, koristite jake protokole kao što je SSL.

- Za sve ostale mrežne usluge također koristite provjeru autentičnosti koja ne uključuje prijenos lozinke u jasnom tekstu kad god je to moguće.

- Odbacite neke nedovoljno korištene usluge. To se posebno odnosi na administratore UNIX poslužitelja: usluga poput finger, talk, rpc, koja se dugo ne koristi, ali postoji na vašem poslužitelju, može postati sama "rupa" u sigurnosnom sustavu kroz koju haker može (ili je već) prodrlo.

- Instalirajte proxy poslužitelj za dodatnu autentifikaciju izvana, kao i za skrivanje adresa i topologije unutarnje podmreže.

- Instalirajte sigurnu verziju UNIX-a ili drugog operativnog sustava.

2.8. Povezivanje i brisanje korisnika. Pomažući im

Kreiranje proračuna za nove korisnike i brisanje proračuna onih korisnika koji više ne rade odgovornost je administratora sustava. Proces omogućavanja i brisanja korisnika može se automatizirati, ali neke odluke koje utječu na uključivanje novog korisnika mora donijeti administrator.

Vrlo često se zaposlenici poduzeća pokažu najslabijom karikom u sigurnosnom sustavu, pa bi administrator sustava trebao više pažnje posvetiti radu s korisnicima sustava. U suprotnom, običan komad papira s lozinkom, koji leži na radnom mjestu zaboravnog zaposlenika, učinit će prilagođene postavke vašeg vatrozida beskorisnim.

Za poboljšanje sigurnosti računalnih sustava tvrtke, sljedeći se koraci mogu smatrati razumnim:

- Skretanje pozornosti ljudi na sigurnosna pitanja.

- Svijest zaposlenika o ozbiljnosti problema i usvajanje sigurnosne politike u organizaciji.

- Proučavanje i provedba potrebnih metoda i radnji za poboljšanje zaštite informacijske potpore.

Ako radite u velikoj (više od 100 ljudi) organizaciji, tada možete provesti test prodora kako biste odredili razinu njezine sigurnosti. Ova vam metoda omogućuje prepoznavanje sigurnosnih nedostataka s gledišta autsajdera. Omogućuje vam da testirate obrazac ponašanja koji otkriva, sprječava i prijavljuje unutarnje i vanjske pokušaje upada.

Test bi trebao odgovoriti na dva glavna pitanja:

- Jesu li sve stavke sigurnosne politike postigle svoje ciljeve i koriste li se prema namjeri.

- Postoji li nešto što se ne odražava u sigurnosnoj politici što napadač može koristiti za postizanje svojih ciljeva.

Stol. Vjerojatnost uspješnog napada ovisno o vještinama izvođača (niska - 1, srednja - 2, visoka - 3)

|

Klasa napada / Spremnost napadača |

amater |

Profesionalni |

|

|---|---|---|---|

|

Sredstva primjene |

|||

|

|

|||

|

Obična pošta |

|||

|

Internetski razgovor |

|||

|

Osobni sastanak |

|||

|

Razina komunikacije (odnos) |

|||

|

Službeno |

|||

|

drugarski |

|||

|

Prijateljski |

|||

|

Stupanj pristupa |

|||

|

Administrator |

|||

|

Šef |

|||

|

Korisnik |

|||

|

poznato |

|||

Sve pokušaje moraju kontrolirati obje strane - i kreker i "klijent". To će pomoći da se sustav testira mnogo učinkovitije. Također je potrebno minimizirati broj ljudi koji znaju za eksperiment.

Potrebno je izraditi i razviti različite opcije za sigurnosnu politiku, odrediti pravila za ispravnu upotrebu telefona, računala i druge opreme. Nepoznavanje sigurnosti također se mora uzeti u obzir jer se sve tehničke kontrole mogu zloupotrijebiti. U konačnici, sigurnosno testiranje trebalo bi vam pružiti zaštitu od upada.

3. Zašto vrše pritisak na administratora sustava

Mreže postaju sve veće, pa ćete biti prisiljeni provoditi sve više vremena obavljajući administratorske funkcije. Ubrzo će se pokazati da ste vi jedina osoba u svojoj organizaciji koja zna kako riješiti niz kritičnih problema.

Budući da se odgovornosti administratora sustava ne mogu jasno definirati, od vas će se najvjerojatnije tražiti da budete ne samo administrator s punim radnim vremenom, već i inženjer, pisac i tajnica s punim radnim vremenom.

Umjesto toga, ono što vam predlažemo je: Dajte sve od sebe dok pratite svoje vrijeme provedeno u administraciji sustava. Prikupite dokaze koji bi vam mogli biti od koristi kada tražite od uprave da uposli još jednog administratora ili vas oslobodi "prekomjernih" dužnosti.

S druge strane, možda ćete otkriti da uživate u administraciji sustava. U tom slučaju nećete imati problema s pronalaskom posla.

ComputerPress 5 "2001

Svi administratori sustava, bez obzira administrirate li Windows ili Linux, trebaju određeni skup programa, alata i uslužnih programa koji će vam pomoći da se nosite s nepredviđenom situacijom, analizirate sustav ili olakšate svakodnevne poslove. Postoji mnogo takvih rješenja.

uključujući otvoreni kod.

U ovom ćemo članku pogledati najbolji softver za administratore sustava za 2016. koji možete koristiti u svom radu. Naš popis uključivat će ne samo obične uslužne programe i programe za određeni operativni sustav, već i cijele slike. Sada prijeđimo na naš popis.

Dobar uređivač teksta jedan je od glavnih alata administratora sustava jer je u mnogim situacijama potrebno napraviti izmjene u konfiguracijskim datotekama i važno je to učiniti vrlo brzo. Uređivač Vim nedavno je napunio 25 godina i još uvijek je u fazi razvoja.

Uspoređuje se sa svim ostalim uređivačima po tome što vam omogućuje uređivanje teksta

i krećete se kroz njega vrlo brzo bez skidanja prstiju s glavne tipkovnice. Da biste to učinili, uređivač ima dva načina - naredbeni način, s kojim se možete kretati kroz tekst pomoću tipki sa slovima, kao i izvršavati različite naredbe. Drugi način je uređivanje, u kojem se program pretvara u obični uređivač.

U studenom je objavljena osma verzija Vima u kojoj je program dobio mnoga poboljšanja. Na primjer, podrška za GTK3

i asinkroni I/O za dodatke. Ovaj uređivač može raditi ne samo na Linuxu, već i na Windowsima i MacOS-u.

2. Vrh

Praćenje opterećenja operativnog sustava također je vrlo važan zadatak s kojim se administratori sustava često susreću. Na primjer, ako morate vrlo hitno saznati koji program preopterećuje procesor ili zauzima sav raspoloživi RAM. Uslužni program htop prikazuje u stvarnom vremenu popis svih pokrenutih procesa s mogućnošću sortiranja po željenom parametru, upotrebi procesora, memoriji.

Osim toga, pomoću uslužnog programa možete vidjeti broj niti procesorske jezgre na kojoj se program izvodi i još mnogo toga. To je jedan od najvažnijih uslužnih programa na popisu programa administratora sustava. Program radi samo na Linux sustavima.

3. Git

Kontrola verzija vrlo je važna ne samo u programiranju. Za razne skripte, konfiguracijske i obične tekstualne datoteke također može biti vrlo korisno vratiti prethodnu verziju.

Git je izvorno razvio Linus Torvaldst za upravljanje razvojem jezgre Linuxa.

Ali danas je to punopravna platforma koju koristi vrlo velik broj projekata.

otvoreni izvor. Ali također može biti korisno za čuvanje starih verzija vaših konfiguracijskih datoteka.

Najnovija verzija trenutno je 2.10, koja ima mnogo korisnih značajki. Na primjer, pomoću naredbe git diff možete točno saznati koji su redovi i u kojim datotekama promijenjeni, izbrisani redovi bit će prekriženi. Program se može koristiti na Windows i Linux.

Računala ne rade uvijek kako bi trebala i često se kvare. Dobra je praksa da administratori sustava imaju CD ili USB disk sa skupom alata koji će pomoći vratiti sustav ili barem podatke s problematičnih računala.

SystemRescueCD je skup uslužnih programa za administratore sustava koji se aktivno razvija za sve prilike. To je distribucija Linuxa za pokretanje temeljena na Gentoou koja sadrži razne alate za provjeru hardvera, particioniranje diska, oporavak podataka, skeniranje računalnih virusa, mrežne postavke i još mnogo toga.

U 2016. izdane su verzije 2.8 i 2.9. U tim je verzijama slika dobila ažuriranja raznih komponenti, uključujući dodatak podrške za btrfs alate.

5. Clonezilla

Ponekad je bolje ne vraćati sustav ispočetka, već imati sigurnosnu kopiju cijelog stroja kako biste mogli vratiti sustav u život za nekoliko minuta. Clonezilla je de facto standard za izradu sigurnosnih kopija.

i postavljanje slika sustava na disk. Možete izraditi sigurnosne kopije, kako za pojedinačne particije,

kao i za cijeli disk.

Program se može koristiti iz trenutnog sustava ili kao boot image s pseudo-grafičkim sučeljem - Clonezilla Live. Nakon što pripremite kopiju, možete se vrlo lako oporaviti od neuspjele konfiguracije ili nadogradnje.

Najnovije izdanje dodaje podršku za otkrivanje diskova šifriranih Windows BitLockerom, poboljšava EFI podršku i ažurira sav softver na najnovije verzije Debiana.

6.Docker

Spremnici su izolirana okruženja koja vam omogućuju pokretanje više sustava na jednom Linux kernelu. Svi sustavi su izolirani jedan od drugog, kao i od glavnog sustava. Alat za konfiguraciju spremnika Docker dao je velik doprinos razvoju spremnika u 2016.

Docker je otvorena platforma koja vam omogućuje postavljanje spremnika u samo nekoliko naredbi

s pravim distribucijama Linuxa i pokrenuti potreban softver na njima. S Dockerom

možete pakirati samostalnu aplikaciju sa svim njezinim ovisnostima i zatim je pokrenuti na bilo kojoj distribuciji koja podržava Docker.

Možete kreirati vlastite programe i dijeliti ih s drugim korisnicima. Docker omogućuje tvrtkama da odaberu sustav na kojem će softver raditi bez ograničavanja programera

u alatima i programskim jezicima.

U najnovijim verzijama Dockera dodana je mogućnost provjere statusa spremnika i automatskog oporavka u slučaju problema, a sada Docker spremnici mogu raditi ne samo na Linuxu,

ali i na Windowsima.

7 Wireshark

Wireshark je alat za analizu prometa koji prolazi kroz računalo i pohranjivanje mrežnih paketa. Takav se zadatak može pojaviti prilikom analize ispravnosti mreže, mrežnih usluga ili web-aplikacija. Program podržava veliki broj protokola, čak može dekriptirati HTTPS promet ključem.

Možete filtrirati sav promet prema traženim parametrima, sortirati pakete, pregledati njihov sadržaj

i potpune informacije, kao i mnogo više.

Nova verzija Wiresharka 2.0 objavljena je 2015. godine, od tada se aktivno razvija u ovoj grani. Njegovo sučelje je ponovno napisano u Qt5 i postalo je intuitivnije.

8. TightVNC

TightVNC vam omogućuje pristup GUI-u na udaljenom računalu. Pomoću ovog programa možete daljinski upravljati svojim računalom, a da zapravo niste ispred njega. Obično administratori upravljaju Linux poslužiteljima putem ssh-a, međutim, neki korisnici radije koriste grafičko sučelje za takve zadatke.

Program ima mogućnost šifriranja VNC prometa, čime ga čini sigurnim, baš kao i ssh. TightVNC može raditi i na Linuxu i na Windowsima. Tada ćete moći pristupiti svom uređaju

s bilo kojeg mjesta gdje postoji internet.

9.Zenmap

Zenmap je GUI za popularni mrežni skener, nmap. Ovim alatom

vrlo brzo možete pronaći sve čvorove spojene na mrežu, provjeriti topologiju mreže, a također vidjeti popis pokrenutih servisa na svakom od računala.

Također, uz pomoć programa možete pronaći potencijalno opasna mjesta u postavkama poslužitelja, mnogi administratori ga koriste za provjeru dostupnosti čvorova ili čak za mjerenje vremena rada.

10. Filezilla

Naš popis uslužnih programa za administratore sustava bliži se kraju. Prilikom administriranja poslužitelja često morate prenositi datoteke. Obično se ovaj zadatak izvodi preko FTP protokola. Filezilla je jedan od najboljih i najpopularnijih klijenata za prijenos i preuzimanje datoteka putem FTP-a. Sučelje programa je podijeljeno

na dva panela, na jednom od njih vidite lokalno računalo, a na drugom udaljeni datotečni sustav FTP poslužitelja.

Sučelje programa je intuitivno i može se koristiti na Windows, Linux i MacOS.

nalazima

U ovom smo članku pogledali softver za administratore sustava iz 2016. koji vam može puno pomoći u administriranju vašeg računalnog ekosustava. A koje alate koristite? Pišite u komentarima!